基于对抗机器学习的网络攻击行为检测分析论文

2025-12-24 14:21:09 来源: 作者:xuling

摘要:针对日益严峻的网络安全形势,本文研究一种基于对抗机器学习的网络攻击行为检测方法。

摘要:针对日益严峻的网络安全形势,本文研究一种基于对抗机器学习的网络攻击行为检测方法。首先,构建多维特征体系,以攻击特征向量、攻击规模等为输入,通过对抗性训练策略智能提取网络异常行为;其次,通过多分类器协同检测机制的设计、分类器权重的动态调整及检测结果的融合,有效提高检测精度。试验结果显示,本文方法在测试数据集上的检测率不低于98%,显著优于比较方法,在DoS、R2L、U2R等典型网络攻击及一些新型攻击模式中具有良好的检测能力,可以为网络安全防护提供有效的技术解决方案。

关键词:计算机技术;对抗机器学习;网络攻击行为检测

0引言

近年来,信息技术持续进步,应用范围愈发广泛,互联网已经深度融入人们的日常生活,为用户提供了多样化、便捷化的服务,互联网普及率大为上升[1]。在此背景下,网络用户规模和数据流量快速扩张,不仅在极大程度上增加了网络拓扑结构的复杂程度,还使得国家政治安全、经济发展、文化传承、国防建设以及个人合法权益面临很大的安全威胁及挑战。

为了对多样化的网络攻击行为进行高效防范,诸多行业加大了对防火墙系统、入侵检测机制、反病毒程序等各类网络安全防护技术的部署力度。然而,网络攻击手段日益演变,仅依赖固定规则的传统防护体系难以动态适应新型安全威胁的检测需求[2]。基于自身强大的数据处理及自学习能力,对抗机器学习等先进计算机技术在目标检测、人脸识别、网络安全等诸多领域的应用越来越多,为网络攻击行为检测提供了新的解决方案[3]。本文对基于对抗机器学习的网络攻击行为检测方法进行研究与探讨。

1基于对抗机器学习的网络攻击行为特征提取

为了高效、精准地识别网络攻击行为,本文使用对抗性训练方法对网络攻击行为检测模型进行构建,在对抗机器学习技术的支持下智能提取网络攻击行为特征。

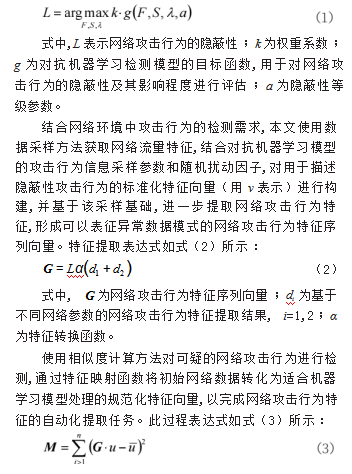

在对模型进行构建的过程中,建立多维特征体系,分别用F、S、λ表示攻击行为特征向量、攻击规模及攻击目的查询系数,将它们作为对抗机器学习模型的初始输入数据[4]。为了进一步评估网络攻击行为的隐蔽性,将欺骗性等级量化参数引入其中,在该参数的基础上完成对抗机器学习检测模型整体架构设计任务。抗机器学习检测模型表达式如式(1)所示:

式中,M表示适合机器学习的网络攻击行为规范化特征向量;n为网络攻击行为信息数;u为网络攻击行为特征序列向量中的元素;u为网络攻击行为特征序列向量的均值。

2基于网络攻击行为特征的检测决策融合

提取网络攻击行为特征之后,网络攻击行为检测模型基于多分类器协同训练机制对网络攻击行为进行检测。实际训练过程中,每个基分类器都会针对各类网络攻击行为输出相应的概率分布预测值,在此基础上,模型根据各分类器的历史表现动态调整其集成权重,最终加权融合多个分类器的概率输出结果,输出网络攻击行为初始检测结果。为了保证检测结果准确性及其可信度,以网络攻击行为特征为基础实施融合处理,得到决策融合结果,即最终网络攻击行为检测结果。

对于潜在的网络攻击行为,每个基分类器在对其进行判别时,阈值范围的表达式如式(4)所示:

Ω={1,0,U,{t}}(4)

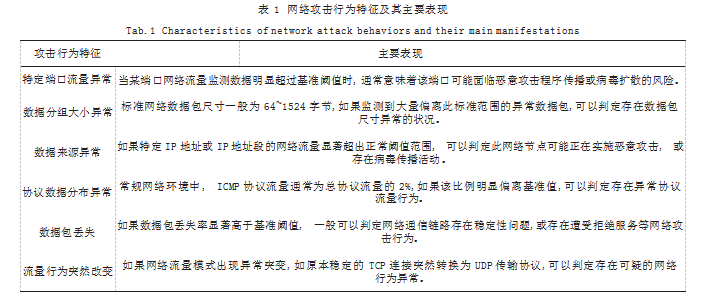

式中,Ω为基分类器判别潜在网络攻击行为的阈值范围;1表示网络攻击行为检测模型中基分类器所反馈的检测结果是已知网络攻击行为;0表示基分类器所反馈的检测结果不是已知攻击行为;U表示基分类器所反馈的检测结果不确定是不是网络攻击行为;{t}表示基分类器所反馈的检测结果是具体的网络攻击行为类别,如果t[j]=1,意味着检测结果是表1中的网络攻击行为类型,如果t[j]=0,意味着检测结果不是表1中的网络攻击行为类型[5]。

以网络攻击行为分类为基础,网络攻击行为检测模型进一步融合分析全部分类器输出结果的置信度,同时对置信度评估指标进行对比,综合判定最终的攻击行为类型,达到精准检测网络攻击行为的目的。

3比较试验

3.1试验设置

为了对方法性能进行评估,进行试验测试。本次试验基于Jupyter Notebook开发环境,借助Python语言进行编程,依托PyTorch 2.1.0深度学习框架及其对应的CUDA 11.8加速计算库对算法进行开发和测试。另外,试验将NVIDIA GeForce RTX 4060显卡作为主要计算设备,该处理器加速频率为5.0 GHz,运行内存为32GB,可有效满足高性能计算需求。

本文试验数据来源于模拟的无线网络入侵数据集。该数据集对近1个月内网络环境中的原始通信数据包进行采集,约514万条初始记录,经过预处理后,保留370243条有效数据样本。从类型上来看,该数据集包括正常网络通信记录与异常行为记录两种类型,其中,异常行为记录包括拒绝服务攻击(DoS)、远程越权访问(R2L)、用户权限提升(U2R)以及网络探测(PROBE)等典型攻击类型。所有数据记录均包括数据包尺寸、传输时延、传输速率等关键特征参数,可为网络攻击行为检测提供重要的数据基础。

3.2试验结果与分析

本文使用检测率(用DR表示)作为评价指标,计算公式如式(5)所示:

式中,TP为将网络攻击行为数据样本检测为攻击的数量;FN为将网络攻击行为数据样本检测为正常的数量。

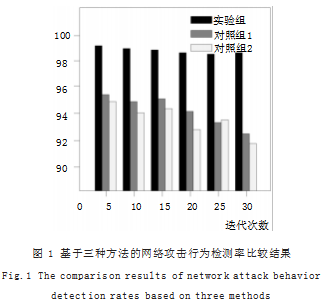

根据上式可以确定本文方法对网络攻击行为的检测率。为了对试验结果可靠性进行验证,采用对比实验,以本文基于对抗机器学习的网络攻击行为检测方法作为实验组,基于无监督学习的检测方法、基于RBM-SVM的检测方法分别为对照组1与对照组2,比较实验组与对照组1、对照组2的检测结果,以此评估不同方法的检测率,结果如图1所示。

根据图1可知,三种检测方法在性能表现上存在较为明显的差异。随着训练轮次的增加,本文方法对网络攻击行为的检测率维持在98%以上,显著优于基于无监督学习的检测方法及基于RBM-SVM的检测方法。由此可知,本文方法在识别各类无线网络攻击方面检测率更高,具有更加优越的性能表现。

4结语

近年来,网络快速普及,攻击手段持续升级,有效识别并防御网络威胁成为网络安全领域的一项关键课题。本文对基于对抗机器学习的网络攻击行为检测方法进行研究,显著提高了网络攻击行为检测率,在新型攻击模式的检测中展现出较高的应用价值,有利于网络安全防护能力的增强。

参考文献

[1]中国互联网络信息中心.第55次《中国互联网络发展状况统计报告》[R/OL].(2025-03-05)[2025-03-31].

[2]吕文迪.大数据视角下网络信息安全现状分析[J].江苏科技信息,2022(16):27-29+37.

[3]史承斌.基于深度学习的网络入侵检测与防御机制[J].无线互联科技,2024(14):123-125.

[4]魏枫林,王凯.网络实验室虚假数据注入攻击深度识别仿真[J].计算机仿真,2023(9):406-410.

[5]王婷,王娜,崔运鹏,等.基于半监督学习的无线网络攻击行为检测优化方法[J].计算机研究与发展,2020,57(4):791-802.