基于大数据与人工智能的计算机网络安全防御分析论文

2025-12-24 14:13:55 来源: 作者:xuling

摘要:本文提出了搭建Neo4j可视化APT组织攻击链、运用Isolation Forest检测0-day攻击、借助LSTM预测DDoS流量突增、打造动态蜜罐、构建AI防火墙这几项基于大数据与人工智能的计算机网络安全防御措施,希望能够为计算机网络安全防御工作的开展提供参考。

摘要:在计算机网络安全防御中,应积极推进大数据与人工智能的应用,以提升信息安全水平。基于此,本文提出了搭建Neo4j可视化APT组织攻击链、运用Isolation Forest检测0-day攻击、借助LSTM预测DDoS流量突增、打造动态蜜罐、构建AI防火墙这几项基于大数据与人工智能的计算机网络安全防御措施,希望能够为计算机网络安全防御工作的开展提供参考。

关键词:人工智能;网络安全;安全防御

0引言

计算机网络安全防御是指通过技术手段、管理措施等多维度策略,保护计算机网络系统的硬件、软件及数据资源免受未经授权的访问、破坏、篡改或泄露,确保网络环境的机密性、完整性和可用性。而大数据、人工智能可支持防御体系应对恶意攻击、意外故障等各类威胁,从而让网络运行环境更加安全与稳定。

1搭建Neo4j可视化APT组织攻击链

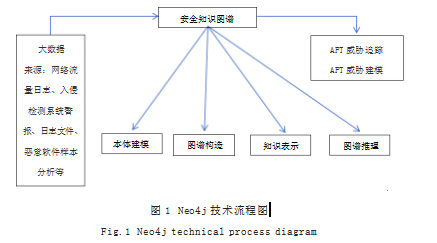

APT即高级持续性威胁,是危害计算机网络安全的重要因素。在防御过程中,基于大数据的支持,运用Neo4j进行可视化处理,可以更好地追踪APT的攻击链,从而有效识别攻击链中的薄弱环节和异常行为,以便于及时采取干预措施,修复相关系统漏洞和风险因素,达到安全防御的效果[1]。Neo4j是一种嵌入式的NOSQL图形数据库,可以在网络上直接存储结构化的数据,具有高性能、轻量级等优势,将其用于APT组织攻击链的可视化,能够更好地支持对APT攻击的识别和预防。在基于大数据的防御过程中,可以采集与APT攻击相关的大数据,包括网络流量日志、日志文件等,将这些大数据信息进行预处理,转换成为适合Neo4j处理的格式,再将其导入Neo4j中,利用图形界面对大数据进行可视化处理,得出更加直观的APT组织攻击链结构、图谱等信息,精准识别攻击链中的薄弱点和异常点。此过程实现了安全防御策略的优化和完善,同时有利于及时发现和修复防护系统中的不足,更好地抵御APT,实现基于大数据的安全防御[2]。Neo4j搭建APT组织攻击链知识图谱的技术流程如图1所示。

现阶段,可用的图谱方案较多,应合理设计攻击组织知识图谱,借助Neo4j,利用大数据,获取更具指导意义的APT组织攻击链知识图谱,提高对APT的防御效果。在此过程中,可以考虑围绕实体关系、安全要素规范进行图谱的设计,并参考STIX2.0描述语言,根据实际情况定义相关的标准,确立威胁元语体系,让知识图谱得以广泛地覆盖各个层次以及实体类型,更加全面、系统地进行APT组织攻击链的可视化,提高知识图谱的参考价值和指导作用,为安全防御的精准、有效落实提供支持。此外,为了有效运用Neo4j搭建出的可视化APT组织攻击链,需做好攻击路径调查,即识别真正的攻击者、攻击路径,并通过对知识图谱的上下文分析进行攻击事件的完整调查,预测下一次攻击的类型和严重程度,为防御策略的调整提供战略层面的信息[3]。

2运用Isolation Forest检测0-day攻击

Isolation Forest,即孤独森林,属于一种机器学习算法,主要用于异常检测,尤其是高维数据支持下的异常检测,这使得其可以较好地适用于大数据支持下的0-day攻击检测。0-day攻击是指在安全补丁发布之前利用漏洞展开的攻击,此类攻击往往处于未知的状态,难以被传统的签名检测、规则检测识别。而孤独森林算法可以通过搭建出多个随机决策树,将攻击产生的异常点予以孤立,从而达到对0-day攻击的识别[4]。一般来说,0-day攻击会涉及复杂的多维度攻击向量,而孤独森林算法的高维数据分析能力,使其能够通过分析海量的数据,有效地孤立出多维空间中的异常点,为0-day攻击识别提供支持。同时,孤独森林算法可以自动地从大数据中学习异常模式,适应0-day攻击的未知性,增强0-day攻击防御效果。在具体的防御过程中,需要先对应用程序日志、系统日志、网络流量等数据进行全面的收集,形成大数据,再从大数据中提取可以表征潜在安全威胁的信息,如流量、目的IP等,然后运用特征数据对Isolation Forest模型进行训练,使其具备异常识别检测能力后,将其运用到0-day攻击的异常检测中。在异常检测中,首先,Isolation Forest模型会让数据点xi遍历每一棵孤立树,得出该点在森林中的平均高度h(xi);其次,归一化全部点的平均高度,计算得到异常值分数,分数值越小,说明该点越异常,提示0-day攻击的存在[5]。异常值分数计算公式如式(1)所示:

式中,s(x,Ψ)为异常值分数;E为数学期望;h(xi)是数据点xi在森林中的平均高度;c(Ψ)为当二叉排序树搜索未能成功,此时的平均路径长度。

从大数据应用的角度来看,孤独森林算法属于集成方法,具有一定的线性时间复杂度,而且树的数量越多,算法越稳定,这使得其不仅能够在大数据的数据集上应用,还支持在大规模分布式系统中部署时加速运算,因此,其在基于大数据的防御中具有一定的应用价值。但需要注意,孤独森林算法仅对于全局稀疏点敏感,不适用于基于局部相对稀疏点的0-day攻击检测。为此,在具体应用上,还要根据实际的防御需求予以选用,从而利用孤独森林算法,更好地发挥大数据的效能,深入优化网络安全防御水平。

3借助LSTM预测DDoS流量突增

LSTM,即长短期记忆网络;DDoS,即分布式拒绝服务。通常来说,当计算机网络遭受DDoS攻击时,容易出现DDoS流量突增的情况。打造一个预测DDoS流量突增的LSTM模型,通过分析源于DDoS的相关大数据,可以有效地识别DDoS攻击,及时干预,从而实现基于大数据的安全防御。DDoS攻击是在同一时间内对多台计算机进行攻击,让攻击目标不能正常运作的攻击模式,这对计算机网络正常使用具有极大的威胁。及时识别和干预此种攻击模式,对于计算机网络安全防御具有重要意义。LSTM作为一种适用于时间序列数据处理的神经网络,可以通过门控机制有效捕捉流量数据的长期依赖关系,并可运用LSTM的记忆单元存储DDoS攻击流量的历史状态,然后将其关联当前输入进行DDoS攻击预测。

目前,DDoS攻击有两个关键特性,即突发性和非线性。突发性一般表现为流量的突增,而非线性则是指流量变化的非线性。LSTM可以学习流量突增的短期波动模式,并利用激活函数处理复杂流量变化,由此识别DDoS攻击引发的流量突增情况。

在具体的防御过程中,首先,使用Keras或Tensor Flow构建LSTM层,输入维度为时间步长和特征数,输出为预测流量值;其次,通过合成攻击流量数据提升模型泛化能力,搭建出预测DDoS流量突增的LSTM模型;再次,采用多数据源组建大数据,并确保大数据中涵盖正常和DDoS攻击时的流量数据;最后,提取时间特征以及滞后特征,利用这些特征数据进行LSTM预测模型的训练。训练完毕后,即可运用该模型进行DDoS攻击的识别。在此过程中,网络流量数据会被LSTM预测模型转化为时间序列,利用激活函数总结流量变化规律,LSTM即可通过历史窗口预测未来流量。如果预测值与实际流量偏差超过动态阈值,表示可能存在DDoS流量突增。

4打造动态蜜罐

动态蜜罐是一种计算机网络安全防御技术方案,其旨在通过模拟漏洞吸引攻击者,借此捕获和分析攻击行为,为安全防御工作的开展提供支持。在此过程中,可以基于AI技术,运用GAN生成拟真漏洞打造动态蜜罐。在AI技术应用的过程中,可以先基于GAN动态生成与当前网络环境匹配的漏洞,诱使攻击者深入交互,再在蜜罐架构中部署流量探针和AI行为分析模块,实时捕获攻击者扫描行为。此外,还可以利用大模型分析攻击意图,动态调整蜜罐响应策略以延长攻击者停留时间,从而为AI行为分析模块提供更多的信息,更好地捕捉和分析攻击行为信息,为安全防御提供支持。在上述过程中,还可以运用Docker/Kubernetes快速部署轻量级蜜罐实例,以实现按需生成和销毁虚拟漏洞环境。积极集成开源蜜罐框架,扩展对SSH、HTTP、数据库等协议的动态漏洞支持。结合大语言模型生成交互式漏洞响应,搭建出AI蜜罐系统,诱骗攻击者暴露攻击工具链,再使用GAN生成虚假数据混淆AI爬虫,保护真实内容,从而深入优化AI技术应用下的计算机网络安全防御,提升网络安全水平。此外,还可以考虑将蜜罐日志接入SIEM系统或威胁情报平台,实现攻击行为的实时分析与联动响应,进一步提高防御效果。但需要注意,应使用虚拟化技术创建隔离的虚拟环境,确保蜜罐被攻破后不影响生产网络,而且需定期更新蜜罐的操作系统和模拟服务补丁,以免已知漏洞被反利用。此外,还要注意避免使用默认配置或明显蜜罐标识,保证漏洞的真实性。

5构建AI防火墙

AI防火墙是基于AI技术的计算机网络安全防御措施之一。一般来说,AI防火墙涉及动态学习、智能分析和自适应防御等多个方面,注重采用多样性的AI模型进行攻击的识别和防御,从而提升网络安全防护能力。在AI防火墙搭建上,可通过搭建机器学习引擎,并以监督学习的方式训练分类模型区分正常与恶意流量,同时以无监督学习的方式训练聚类模型检测未知攻击,打造AI防火墙的自适应、系统性防御功能。在此过程中,应提前进行需求分析与设计,根据实际情况明确防护目标,选择适配的AI模型;收集正常与攻击流量数据集,将其标注后用于模型训练;定期更新模型,积极通过红蓝对抗测试提升鲁棒性,深入优化AI防火墙的使用性能,提高防御效果。此外,在AI防火墙搭建上,如果设置多个防火墙策略,则需引入优先级管理机制,以防止规则冲突导致网络性能下降或安全漏洞;应有效运用AI技术自动化分析流量和用户行为,动态生成适配策略,减少人工配置错误。

6结语

综上所述,运用人工智能技术、大数据开展计算机网络安全防御,可以为计算机网络的高质量运作创造良好条件。在安全防御过程中,需以大数据为支持,搭建有效的AI模型,促进人工智能技术更好地应用到信息安全防护中,从而搭建一个安全的计算机网络运作空间。

参考文献

[1]徐鸣.基于大数据与人工智能的计算机网络安全防御研究[J].长江信息通信,2025,38(4):156-158.

[2]郑晨晨.基于大数据及人工智能技术的计算机网络安全防御研究[J].软件,2025,46(3):144-146.

[3]刘萍.人工智能和大数据技术在计算机网络安全防御系统中的应用研究[J].造纸装备及材料,2024,53(12):96-98.

[4]赵鹏.人工智能和大数据技术在计算机网络安全防御中的运用[J].通讯世界,2024,31(9):46-48.

[5]简丽琼.基于大数据及人工智能技术的计算机网络安全防御[J].软件,2024,45(9):7-9.