一种运行态下的软件漏洞防御方法论文

2025-11-25 17:54:02 来源: 作者:xuling

摘要:本文分析了在运行态下的漏洞防御技术在漏洞检测、漏洞响应、漏洞保护中的相关理论与技术,提出了一种在运行态下基于敏感代码的漏洞防御方法。该方法通过代码插桩进行上下文信息搜集与分析,并在脆弱代码处进行异常判定,从而实现实时防御。

摘要:面对日益严峻的网络安全问题,研究漏洞防御技术刻不容缓。本文分析了在运行态下的漏洞防御技术在漏洞检测、漏洞响应、漏洞保护中的相关理论与技术,提出了一种在运行态下基于敏感代码的漏洞防御方法。该方法通过代码插桩进行上下文信息搜集与分析,并在脆弱代码处进行异常判定,从而实现实时防御。

关键词:漏洞防御;运行态;网络安全

0引言

软件缺陷作为软件生命周期中的固有属性,涵盖设计逻辑偏差、编码实现瑕疵及运行时异常等多维形态其存在具有客观必然性。这使得软件漏洞成为网络攻防对抗的核心,在网络空间安全研究领域,针对漏洞的检测与防御一直是研究热点。

1相关工作

在以往的研究中,M.Oinonen等人针对变电站自动化系统(SASs)易受网络攻击且内部人员攻击难以检测的问题,利用OPAL-RT模拟器与短长度正交小波滤波器构建入侵检测系统,实现了内部人员网络攻击的实时检测与分类。K.Rendall等人2针对数据驱动检测方法的弊端,提出了MIDAS攻击检测框架。通过构建多层动态决策边界与依成本效益分配奖励,降低了入侵检测的成本。在机器学习领域,M.Elnour等人[3提出了EVC-GCN,该网络依照节点重要性分配权重改进邻域聚合,让GCN更好捕捉节点拓扑意义,攻击检测准确性和鲁棒性更优。SP Priyadharshini等提出了基于混合启发式机器学习的模型,通过结合DTCN和LSTM的HDL模型检测攻击,以HWSCS算法优化超参数并评估OLSR路由,将流里重定向到安全服务器。D.Bikila等5针对物联网恶意攻击及检测难题,提出了由GWO调优XGBoost分类的攻击检测模型,实验证明其准确率高且性能与先进方法相当。

2运行态防护在漏洞防御中的作用

2.1实时检测与响应

运行时防御机制能够在系统运行过程中实时监控各种活动,包括网络流量、进程行为、系统调用等。通过对这些实时数据的分析,它可以迅速察觉到异常行为,这些异常行为很可能是利用漏洞进行攻击的迹象。一旦检测到可疑活动,运行时防御系统能够立即采取措施进行响应,例如阻断网络连接、终止异常进程、限制特定用户或IP的访问等,这种快速响应可以有效防止攻击的进一步扩散,从而减少潜在的损失。

2.2动态保护系统资源

许多漏洞,如缓冲区溢出漏洞,会试图通过修改内存中的数据来执行恶意代码或获取敏感信息。运行时防御技术,如地址空间布局随机化(ASLR)和数据执行保护(DEP),可以动态地改变内存的布局和权限,使得攻击者难以准确地找到目标地址并执行恶意代码,从而有效地防止此类漏洞被利用。另外,攻击者还可以通过部分漏洞使系统资源过度消耗,如CPU、内存或带宽,从而使系统瘫痪或影响正常服务。运行时防御可以通过监控系统资源使用情况,对异常的资源请求进行限制或隔离,确保系统资源的合理分配和正常使用。

2.3弥补漏洞修复延迟

0day漏洞是指那些尚未被软件开发者知晓或尚未发布补丁的漏洞,攻击者往往会利用这段时间差进行攻击,运行时防御能够在没有可用补丁的情况下,通过实时监测和分析系统行为,发现并阻止针对0day漏洞的攻击,为开发者争取时间研究和修复漏洞。除此之外,即使在漏洞被发现并发布补丁后,由于各种原因,如系统兼容性问题、大规模部署的复杂性等,补丁可能无法立即在所有受影响的系统上得到安装。在这个过渡阶段,运行时防御可以继续发挥作用,提供临时的保护,降低漏洞被利用的风险。

2.4增强整体防御体系

运行时防御不是孤立的,它可以与其他漏洞防御机制相结合,如与漏洞扫描、入侵检测系统、防火墙等相互配合,形成一个多层次的防御体系。例如,运行时防御可以将检测到的异常信息反馈给入侵检测系统,以便进行更深入的分析和调查;同时,它也可以根据防火墙的规则对可疑的网络连接进行阻断。通过实时监控系统的运行状态,运行时防御能够发现一些传统安全检测方法难以察觉的潜在威胁。它可以从系统内部的角度观察进程间的交互、数据的流动等,从而发现那些可能绕过外部防御机制的攻击行为,为整体安全防御提供更全面的信息和保障。

3基于敏感代码插桩的运行态漏洞防御模型

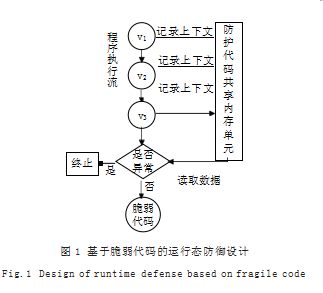

本文提出的基于敏感代码插桩的运行态漏洞防御模型如图1所示。

图1是基于脆弱代码(也称为敏感代码)的防御流程设计。在程序执行流中,执行脆弱代码之前,对各节点进行信息采集,将信息汇总到单独的内存单元中,然后在执行脆弱代码时进行安全监测,由此实现异常性判定,最终基于结果来决定是否对当前代码的执行请求进行终止。

3.1识别敏感函数

大型软件系统代码结构复杂,若对所有代码进行无差别监测,不仅会耗费大量资源,而且效率极为低下。而敏感函数识别模块能够明确防御重点,将有限的资源集中投入到那些可能对系统安全产生影响的函数上,从而显著提高防御效率。文件操作、网络通信、权限管理等操作通常与系统的核心功能以及安全机制存在紧密联系,对这些敏感函数进行准确识别,能够提前察觉潜在的安全隐患,便于在攻击行为发生之前及时采取相应的防范措施,进而增强系统的安全性与稳定性。此外,该模块的识别结果直接决定了后续代码插桩的位置以及运行时上下文信息的搜集范围。只有实现精确识别,才能确保后续的代码插桩和监测工作具有明确的目标和方向,提升整个防御体系的有效性。本设计通过数据流分析方法,深入分析代码中的数据流动路径,将那些输入数据来源于用户且未经过严格验证和过滤,同时又涉及重要系统操作的函数识别为敏感函数。

3.2上下文信息搜集与存储

信息搜集与存储模块能够在程序运行至敏感函数时,及时且全面地捕捉相关的上下文信息。从搜集的内容来看,上下文信息涵盖多个方面。进程信息包含当前进程的ID、名称、父进程信息等,这些信息有助于了解程序运行的整体环境和进程间的关联;线程信息如当前线程的ID、状态、执行栈等,能够反映程序执行的具体路径和状态;变量值则聚焦于敏感函数中涉及的关键变量,例如文件路径、网络地址、用户输入等,这些变量往往是判断是否存在安全威胁的重要依据;环境信息包括操作系统环境变量、系统时间等,可辅助分析程序运行的外部条件。在搜集方式上,主要依赖于前期在程序执行流进行的代码插桩。当程序执行到插桩位置时,就会触发上下文信息的搜集操作。通过数据源适配层与各类数据源建立连接,按照既定策略从这些数据源获取信息,并进行初步的整理和格式化。搜集到的上下文信息需要以合适的方式进行存储,以便后续的安全判断模块能够快速、准确地访问和分析。

3.3异常判定

在敏感函数识别模块精准锁定潜在风险函数,上下文信息搜集与存储模块全面收集并妥善保存相关运行时上下文信息之后,异常判定模块将依据这些信息,对程序运行状态是否存在异常进行精准判断。异常判定模块主要基于预先设定的安全规则来开展工作。这些规则可以从多个维度进行构建,以全面覆盖各种可能的安全威胁场景。白名单规则是一种常见的方式,它明确规定了合法的操作范围。一旦程序运行时的上下文信息超出了白名单所界定的范围,就会被判定为异常。黑名单规则则与之相反,它列出了已知的危险操作或数据,如某些恶意的文件路径、特定的恶意IP地址等。当程序运行涉及黑名单中的内容时,系统会立即发出异常警报。在实际判定过程中,异常判定模块不仅会考虑单个信息项的合法性,还会关注信息之间的关联和逻辑关系。例如,当一个文件操作请求的源路径和目标路径都符合白名单规则,但操作时间处于异常的时间段,且操作频率远超正常水平时,模块也会将其判定为异常。

4结语

面对不断更新的恶意攻击手段和复杂多变的软件环境,防御体系的自适应能力是未来关注的重点。本文通过设计一种运行态的防御方法,实现程序在发生异常行为时能够准确、及时地做出响应。本方法能够有效应对日益严重的漏洞威胁,促进软件系统的安全和社会经济的稳定。未来,可以通过和人工智能结合,进一步优化异常判定模型,以提高对未知攻击的检测能力。此外,还可以考虑将防御体系与其他安全技术(如加密技术、访问控制技术)相结合,构建更为完善的多层次安全防护体系。期望本研究能为软件安全领域的研究和实践提供有益参考,推动运行态防御技术的不断发展,助力构建更加安全可靠的软件生态环境。

参考文献

[1]OINONEN M,MORSI W.Real-time Detection of Insider Attacks on Substation Automation Systems Using Short Length Orthogonal Wavelet Filters and OPAL-RT[J].International Journal of Electrical Power and Energy Systems,2024,162:110311.

[2]MYLONAS A,VIDALIS S,GRITZALIS D.MIDAS:Multi-layered Attack Detection Architecture with Decision Optimisation[J].Computers&Security,2025,148:104154.

[3]ELNOUR M,ATAT R,TAKIDDIN A,et al.Eigenvector Centrality-enhanced Graph Network for Attack Detection in Power Distribution Systems[J].Electric Power Systems Research,2025,241:111339.

[4]PRIYADHAESHINI S,BALAMURUGAN P.An Efficient DDoS Attack Detection and Prevention Model Using Fusion Heuristic Enhancement of Deep Learning Approach in FANET Sector[J].Applied Soft Computing,2024,167:112438.

[5]BIKILA D,CAPEK J.Machine Learning-Based Attack Detection for the Internet of Things[J].Future Generation Computer Systems,2025,166:107630.