虚拟网络技术在网络安全防护中的应用研究论文

2025-11-25 17:44:23 来源: 作者:xuling

摘要:随着信息技术的快速发展,网络安全形势日益严峻,成为制约网络应用发展的重要因素。虚拟网络技术作为新兴的网络技术,可通过创建虚拟化网络环境的方式,提升网络安全防护能力。

摘要:随着信息技术的快速发展,网络安全形势日益严峻,成为制约网络应用发展的重要因素。虚拟网络技术作为新兴的网络技术,可通过创建虚拟化网络环境的方式,提升网络安全防护能力。基于此,本文阐述了虚拟网络技术的优势,在此基础上选取典型技术,探讨IPsec VPN技术的网关设计方案,重点对VPN功能模块部分设计进行分析,为提升网络安全防护水平提供必要支持。

关键词:虚拟网络技术;网络安全防护;IPsec VPN技术

0引言

随着互联网普及和网络应用持续深入,网络安全问题在全球范围内得到广泛关注。当前,新技术不断涌现,使得网络攻击手段不断更新且日趋复杂化,传统网络安全防护措施已难以有效应对网络安全威胁,探索新网络安全技术,提高网络防护能力成为当前网络技术研究的重要课题。虚拟网络技术作为基于虚拟化技术的网络架构,其可通过软件定义网络(SDN)以及网络功能虚拟化(NFV)等技术,实现对网络资源进行灵活配置与高效管理的目标。该技术不仅可显著提高网络资源利用率,还可在隔离网络环境、增强网络监控能力、保护数据安全等方面发挥重要作用,因此,虚拟网络技术在网络安全防护中的应用研究具有重要的现实意义。

1虚拟网络技术优势

1.1具备较强安全性

应用虚拟网络技术可构建出立体化防护体系,利用生物特征认证、量子隧道协议等尖端技术优势,实现对数据传输链路的全面保护。同时,该技术会采用非对称加密算法对物理层信号进行加密处理,有效阻止信道窃听风险,最大限度地保障信息交互过程全生命周期保密性。该优势使得其在金融交易、医疗数据等敏感领域得到了广泛认可与应用。

1.2信息传输性能优异

虚拟网络技术通过对协议栈进行重构实现优化数据封装机制的目标,进而有效提升信息传输效能。由测试结果可知,在相同带宽条件下,其报文转发速率较传统模式提高了37.2%左右,时延抖动则降低至3ms以下[1]。该性能飞跃性提升不仅体现在传输速率方面,更重要的是其建立起了基于软件定义网络的智能调度机制,通过动态带宽分配确保关键业务流的QoS等级。

1.3网络管理简洁化、可视化

虚拟网络技术对管理架构做出相应创新,具体体现三个方面:(1)拓扑可视化系统可将复杂网络结构映射为三维交互模型,以此为实时渲染热区流量态势提供支持;(2)策略配置界面对自然语言处理技术进行充分集成,管理员可通过语义指令完成90%的运维操作;(3)故障诊断模块中配置有专家系统,可自动生成涵盖根因分析和处置建议的智能工单。该管理模式转变使得网络运维效率提升了60%左右,大幅降低了对专业技术人员的能力门槛要求。

2 IPsec VPN技术的网关总体设计思路

IPSec VPN网关对安全性和吞吐量存在明显需求,因此,有研究人员在实际工作中构建出融合PF_RING报文处理机制与国密标准算法的系统框架。该方案主要依托于内核旁路技术实现提升报文捕获效率的目标,同时基于SM系列密码算法构建出端到端的加密通信体系,最终形成安全与性能协同提升的技术路径[2]。

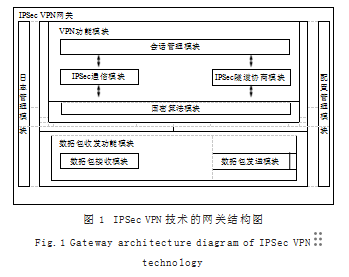

如图1所示,该系统架构主要由四大核心单元组成。(1)数据包收发模块。该模块中部署有PF_RING零拷贝驱动,主要承担网络流量的全双工处理职责,同时建立与对端网关及内网服务集群的数据通道。(2)VPN功能模块。该模块主要由隧道协商引擎、密码运算单元、会话控制器及协议封装模块构成,承担密钥交换、报文加密封装、会话状态维护等关键职责。(3)配置管理模块。该模块主要采用分级参数管理模式,集中配置有网关网络标识、隧道协商参数、日志级别阈值等运行参数[3]。(4)日志管理模块。该模块主要承担对设备运行状态日志进行实时记录的职责,可为基于时间戳的事件回溯与协议级调试分析提供必要支持。

该架构技术突破体现在两个方面。一是在报文处理方面,该系统依托PF_RING技术构建出用户态直通通道,绕过传统Linux内核协议栈的多级缓存复制损耗,由实测结果可知,该设计使得报文转发延迟降低58%左右;二是在安全协议方面,该系统利用SM2/SM3/SM4组合算法替代国际通用密码体系,充分满足国家密码管理局合规要求,同时也通过硬件加速模块将加密吞吐量提升至12Gbps。该双引擎架构使得系统在保持较强安全强度的同时,使得报文处理性能达到同类产品的3倍以上。

3 VPN功能模块设计要点

VPN功能模块在网关中占据核心地位,其承担着确保通信双方进行会话密钥协商、安全策略制定以及对交互信息进行加密与验证以保障安全等重要职责,同时可提供身份验证等服务,以确保数据保密性和完整性。本文所研究的基于IPSec VPN的网关采用国家加密标准,利用IPSec协议构建出安全数据通道,并通过SM2算法进行用户身份验证,使用SM1或SM4算法对数据进行加密保护,利用SM3算法生成数据摘要以确保数据完整性。依据IPSec VPN设计规范,VPN功能模块可以划分为IPSec隧道协商模块、IPSec数据传输模块、国密算法应用模块和会话维护模块。考虑到篇幅限制,本文仅对IPSec隧道协商模块和IPSec数据传输模块进行详细阐述。

3.1 IPSec隧道协商模块设计要点

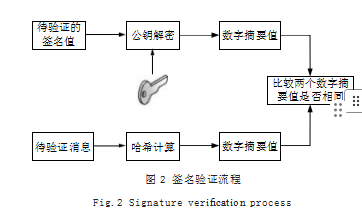

IPSec隧道协商模块核心功能在于构建加密通信通道,通过密钥交互机制以及安全策略协商切实保障数据传输安全性。该模块实际设计与运行中主要遵循IKE协议规范,并在国密标准框架下划分为双阶段协商机制:主模式主要承担身份核验与基础密钥生成职责,而快速模式则侧重于会话密钥协商与安全策略确认。相较于传统密钥的直接交换方式,国密协议主要基于参数传递和算法推导来生成共享密钥,以此有效提升协商过程安全性,具体流程如图2所示。

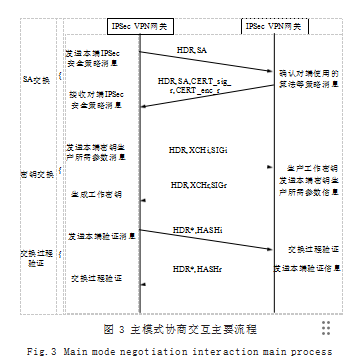

基于SM2/SM3密码体系认证流程构成主模式核心验证机制。在实际交互过程中,双方设备在数字证书交换方式支持下实现双向认证,具体流程如下:验证方使用SM2公钥解密签名值以获取消息摘要,同时通过SM3算法对原始报文进行哈希运算,最后通过摘要值比对完成身份合法性验证目标[4]。该非对称密码体系与哈希算法充分结合的方案可确保设备身份真实性和不可抵赖性。主模式六步交互机制具体如图3所示。

(1)发起端构造协商请求报文,安全联盟(SA)载荷内嵌多重策略建议;(2)响应端解析策略参数后,返回包含证书信息的SA确认报文;(3)发起端重组策略参数,发送密钥素材与签名数据复合载荷;(4)响应端在完成身份核验后生成工作密钥组(SKEYID_d/a/e),这些密钥组分别负责后续会话密钥的生成、报文的认证以及传输加密;(5)发起端在验证响应端身份后,使用SKEYID_e加密杂凑验证载荷;(6)响应端解密验证信息后,返回加密的确认杂凑载荷。

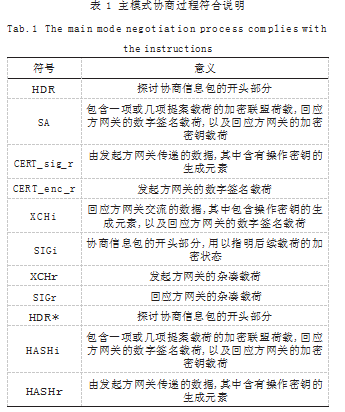

整个协商过程依托证书验证机制验证通信实体合法性,并基于密钥衍生算法生成多层次加密要素。工作密钥层次化设计可有效实现对不同通信阶段进行安全隔离,其中SKEYID_d专门用于快速模式密钥派生,SKEYID_a则提供完整性校验保障,而SKEYID_e主要承担关键协商报文加密传输职责。该分阶段密钥管理体系可在保证协商效率的前提下,最大限度地提升整体协议抗攻击能力[5]。主模式报文交互中所涉及符号具体说明如表1所示。

快速模式是IPSec协议协商过程核心阶段,其承担着确立通信双方数据传输安全关联(SA)职责。该模式主要利用三阶段报文交互机制,协商并生成具备加密和认证功能的会话密钥以及安全策略参数。在协商启动阶段,发起方在HDR头部后附加哈希载荷、安全联盟参数、随机数和身份标识等信息模块。数据封装采用前一阶段协商的加密算法和SKEYID_e密钥进行加密,哈希载荷通过特定算法确保报文的完整性校验,从而保障传输过程的安全。在策略响应阶段,接收端对请求报文进行解密和完整性校验。校验通过后,提取关键参数并生成响应报文。响应报文包含本端的安全策略、密钥参数以及动态生成的哈希值,哈希值的计算需结合对端传输的密钥材料和标识信息。所有响应数据经过HDR头部封装,并采用协商的算法加密后进行传输。在密钥生成阶段,协商发起方收到响应信息后,执行解密和认证流程。验证成功后,聚合双方密钥材料生成会话密钥,并向响应方发送确认哈希值。响应方在最终验证后同步生成会话密钥,完成整个协商流程。此时,通信双方已拥有进行数据加密传输所需的会话密钥和策略参数。

在系统实现层面,需重点处理三个核心功能。一是消息处理模块,负责三条交互消息的封装与解析;二是密钥管理模块,负责生成加密密钥(如SM1/SM4)和认证密钥;三是策略协商模块,确定安全协议类型(AH/ESP)及算法组合。

3.2 IPSec通信模块设计要点

IPSec通信模块主要承担网关隧道数据传输加解密与验证职能,其核心算法参数以及会话密钥主要由隧道协商模块动态生成,确保数据传输过程机密性以及完整性。该模块具体设计时主要基于IPv4协议架构实现ESP安全封装协议,采用隧道模式运作机制,通过对原始IP数据包进行多重安全防护,有效防范网络传输过程中的数据窃取与篡改风险。

ESP报文构造存在传输模式和隧道模式两种形态。在隧道模式下,协议开头需完整前置至原始数据包起始位置,此与传输模式在原始数据与IP头间的填充方式有明显差异。标准ESP报文主要由明文头部和加密载荷组成,其中加密部分涵盖传输层或网络层数据。协议头部包含六个核心字段:安全参数索引(标识安全关联)、序列号(抗重放攻击)、载荷数据(含加密内容及初始化向量)、填充数据(满足加密算法长度要求)、下一头部(声明载荷类型)以及验证数据(完整性校验值)[6]。

在隧道模式运行机制中,模块主要选用SM1/SM4加密算法对完整原始数据包实施加密处理,自动完成数据填充以满足算法要求。加密完成后附加ESP头部,并通过SM3/SHA1算法生成哈希摘要实现完整性验证。最终封装的新IP数据包需将源/目的地址修改为VPN网关外网接口地址,通过加密保护、完整性校验、抗重放攻击三重防护机制保障隧道传输安全。

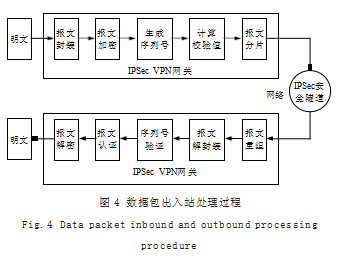

模块数据处理流程包含双向处理机制。一是出站处理。执行数据打包、加密处理、序列号生成、校验值计算及分片适配五阶段操作。在获取待处理数据包后,首先对有效安全关联(SA)进行检索,缺失情况下会自动触发协商流程。依据SA策略完成加密操作后,进行ESP封装并生成抗重放序列号,最终根据接口MTU限制实施分片调整。二是入站处理。此环节主要涵盖数据重组、解封装、序列号核验、完整性认证和解密还原五个环节。接收端在确认有效SA存在后,优先对分片报文进行检测并执行重组操作。解封装过程获取序列号进行重复性检查,通过哈希验证确保数据完整性后,执行解密操作恢复原始报文。整体流程机制如图4所示。

该模块利用双栈处理机制有效实现端到端安全传输,出站流程构建加密隧道,入站流程则对原始数据进行还原,完全覆盖数据安全传输全生命周期管理需求。

4结语

综上所述,IPsec VPN技术的网关设计对PF_RING报文处理机制与国家密码标准算法进行融合,以提升报文捕获效率以及加强通信安全。该架构包含数据包收发、VPN功能、配置管理及日志管理四大模块。其中,VPN功能模块设计中,隧道协商模块主要遵循IKE协议规范,利用国密标准框架下的双阶段协商机制,保障密钥协商过程的安全性。IPSec通信模块则主要承担数据传输加解密与验证职能,在ESP安全封装协议和隧道模式支持下可有效实现数据安全传输的目的。

参考文献

[1]沈文旭,崔明亮,徐箐纾.基于虚拟网络技术的网络信息安全防护措施分析[J].电脑知识与技术,2024,20(30):82-84.

[2]张魁.基于虚拟化技术的计算机网络安全防护方法设计[J].信息与电脑,2025,37(6):84-86.

[3]李俊.基于计算机网络技术的网络信息安全防护体系建设解析[J].信息记录材料,2024,25(2):45-47.

[4]肖禛禛,郭晓丽.虚拟网络技术在计算机网络安全防护中的应用研究[J].信息记录材料,2024,25(6):134-136.

[5]张建粉,杨阳,李宇昕.虚拟机技术在计算机网络安全中的应用研究[J].办公自动化,2025,30(2):10-12.

[6]李俊.计算机网络信息安全中的网络技术运用[J].信息记录材料,2023,24(11):109-111+114.