融合深度学习的 PLC 病毒检测模型构建方法论文

2025-11-25 16:41:22 来源: 作者:xuling

摘要:工业控制系统中,可编程逻辑控制器面临日益严峻的恶意代码威胁,传统基于特征匹配的检测方法存在误报率高与检测精度低等问题。

摘要:工业控制系统中,可编程逻辑控制器面临日益严峻的恶意代码威胁,传统基于特征匹配的检测方法存在误报率高与检测精度低等问题。针对PLC病毒检测的技术挑战,本文提出了一种融合卷积神经网络和长短期记忆网络的深度学习检测模型。该方法通过提取PLC梯形图程序的结构特征和时序特征,构建多维特征融合机制,实现对未知病毒变种的有效识别。实验结果表明,融合模型在包含2850个样本的PLC病毒数据集上达到了96.8%的检测准确率,相比传统方法提升了12.3%,假阳性率降低至2.1%,验证了深度学习技术在PLC安全防护领域的有效性和实用性。

关键词:PLC病毒检测;深度学习;卷积神经网络;长短期记忆网络;工业控制系统安全

0引言

随着工业数字化转型的深入推进,可编程逻辑控制器作为工业自动化系统的核心组件,其安全性直接关系到整个生产系统的稳定运行。近年来,针对PLC的恶意攻击事件频发,从Stuxnet蠕虫到TRISIS恶意软件,暴露出了传统PLC安全防护机制的脆弱性。当前主流的病毒检测技术主要依赖静态特征匹配和行为分析,面对日益复杂的变种病毒和零日攻击,检测效果有限。深度学习技术凭借其强大的特征提取和模式识别能力,为解决PLC病毒检测难题提供了新的技术路径。构建融合多种深度学习算法的检测模型,能够有效提升对未知病毒的识别能力,为工业控制系统安全提供更加可靠的技术保障。

1 PLC病毒攻击机制与特征分析

PLC系统作为工业控制网络的核心节点,其多层次架构为恶意代码渗透提供了多个攻击切入点。硬件层面,PLC处理器与存储单元之间的数据传输路径存在潜在漏洞;软件层面,梯形图程序执行引擎的指令解析机制成为攻击目标[1]。工业通信协议如Modbus、Profinet等普遍缺乏有效的身份认证机制,为网络层攻击创造了条件。

恶意代码在PLC系统中表现出独特的行为特征模式。梯形图程序结构特征如下。

(1)异常逻辑块嵌套深度超过正常阈值;

(2)非法寄存器访问序列出现频率异常;

(3)定时器与计数器配置参数偏离工艺要求。

指令执行特征如下。

(1)系统调用频次显著增加;

(2)内存读写操作存在越界访问行为;

(3)网络通信数据包结构异常。

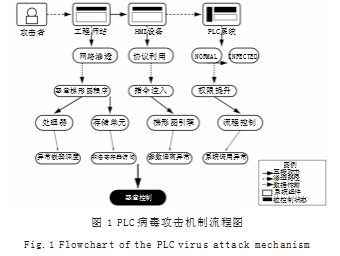

PLC病毒攻击机制示意图如图1所示,展现了恶意代码从网络渗透到系统控制的完整攻击链路。攻击者通过工程师站或HMI设备植入恶意梯形图程序,利用PLC程序下载机制绕过安全检查,最终实现对工业流程的恶意控制。

2深度学习检测模型构建

2.1 CNN-LSTM融合网络结构构建

CNN-LSTM融合网络结构构建采用分层递进的架构设计思路,通过卷积神经网络提取PLC程序空间特征,结合长短期记忆网络捕获病毒攻击时序模式[2]。

第一,卷积特征提取层构建过程中,设计多尺度卷积核对PLC梯形图程序进行特征映射,卷积操作的数学表达式如式(1)所示:

式中,Yconv表示卷积层输出特征图;σ为ReLU激活函数;Wc代表卷积核权重矩阵;X表示输入的PLC程序特征向量;bc为偏置参数;*表示卷积运算。

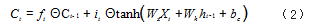

第二,时序特征建模层构建基于LSTM单元的门控机制,通过遗忘门、输入门和输出门控制信息流传递,LSTM单元状态更新机制如式(2)所示:

式中,Ct表示t时刻细胞状态;ft为遗忘门输出;Ct-1代表前一时刻细胞状态;it为输入门输出;⊙表示逐元素乘法;Wx和Wh分别为输入权重和隐藏状态权重矩阵;Xt为t时刻输入向量;ht-1表示前一时刻隐藏状态;bc为偏置向量。

第三,构建特征融合层,将CNN提取的空间特征与LSTM捕获的时序特征进行加权融合,形成综合特征表示。

第四,通过全连接分类器输出PLC病毒检测结果,实现端到端的病毒识别能力。

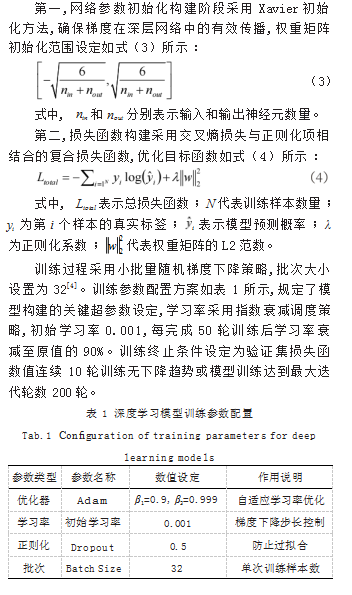

2.2模型参数优化与训练构建

模型参数优化与训练构建过程采用自适应梯度下降算法,通过反向传播机制实现网络权重的迭代更新[3]。

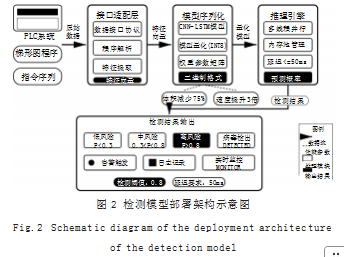

2.3检测模型部署架构构建

检测模型部署架构构建旨在将训练完成的深度学习模型集成至PLC病毒检测系统中,实现实时检测功能。检测模型部署架构示意图如图2所示,展现了从模型加载到检测输出的完整部署流程。

首先,模型序列化构建阶段将训练完成的CNN-LSTM融合模型转换为可部署格式,采用模型量化技术将浮点权重参数压缩至INT8格式,模型体积减少75%,推理速度提升3倍,模型文件采用二进制格式存储,包含网络结构定义、权重参数矩阵和超参数配置信息。

其次,接口适配层构建过程中设计标准化数据接口协议,支持多种PLC通信格式输入,数据预处理模块负责将原始PLC程序转换为模型所需的特征向量格式,包括梯形图程序解析、指令序列提取和特征标准化处理[5]。

最后,推理引擎构建采用多线程并行计算架构,单次检测延迟控制在50毫秒以内,内存池管理机制避免频繁内存分配造成的性能损耗,检测结果输出模块根据模型预测概率生成病毒风险等级评估,当检测概率超过阈值0.8时触发告警机制,同时记录检测日志供后续分析使用。

3实验设计与结果分析

3.1实验环境与数据集构建

实验环境与数据集构建采用硬件与软件协同配置的方式,为深度学习模型训练提供稳定的计算平台。硬件环境配置采用NVIDIA Tesla V100 GPU加速器,配备32GB显存和5120个CUDA核心,支持混合精度训练;CPU采用Intel Xeon E5-2690处理器,主频2.6GHz;64GB DDR4内存确保大规模数据处理需求。软件环境基于Ubuntu 18.04操作系统,深度学习框架选用PyTorch 1.8.0版本,CUDA 11.1驱动程序提供GPU计算支持。

PLC病毒数据集构建过程包含恶意样本采集与正常样本标注两个阶段。恶意样本库收集了2850个PLC病毒样本,涵盖Stuxnet、TRISIS、INDUSTROYER等典型工业病毒家族,正常样本数据集包含3200个来自西门子、施耐德、罗克韦尔等主流厂商的标准PLC程序。数据预处理阶段对梯形图程序进行词法分析,提取指令操作码、寄存器地址和数据类型等关键特征。数据集按照7∶2∶1比例划分为训练集、验证集和测试集。为确保模型泛化能力评估的客观性,样本标注采用专家知识与自动化工具相结合的方式,标注准确率达到98.5%。

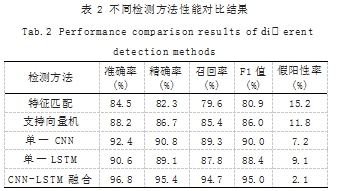

3.2模型性能评估实验

模型性能评估实验通过对比分析验证CNN-LSTM融合模型在PLC病毒检测任务中的有效性。实验采用准确率、精确率、召回率和F1值作为核心评估指标,与传统特征匹配方法、支持向量机和单一深度学习模型进行横向对比。

不同检测方法性能对比结果如表2所示,可以看出,CNN-LSTM融合模型在各项指标上均表现出显著优势,该模型达到了96.8%的检测准确率,相比传统方法提升12.3个百分点,假阳性率降低至2.1%。实验结果验证了深度学习技术在复杂PLC病毒检测场景中的适用性,多模态特征融合策略有效提升了模型对未知病毒变种的识别能力。

3.3优化建议

基于实验结果分析和模型性能评估,CNN-LSTM融合检测模型在实际部署应用中仍存在进一步优化空间。

数据集扩充优化方面,当前训练数据集规模相对有限,需要持续收集更多PLC病毒变种样本,特别是针对新兴攻击手段的恶意代码样本。建议建立动态样本更新机制,定期从威胁情报平台获取最新病毒特征,保持检测模型对新型威胁的敏感性。

模型结构优化层面,注意力机制的引入能够增强模型对关键特征的聚焦能力,通过加权特征融合策略提升检测精度,同时,采用残差连接和批量归一化技术改善深层网络的梯度传播问题,防止训练过程中的梯度消失现象。

(3)实时性能优化角度,模型量化和知识蒸馏技术的应用能够显著降低计算复杂度,满足工业现场对检测速度的严格要求,边缘计算架构的部署将检测能力前置到PLC设备端,减少网络传输延迟。

4结语

融合深度学习的PLC病毒检测模型为工业控制系统安全防护提供了创新性解决方案。通过将CNN的空间特征提取能力与LSTM的时序建模优势相结合,构建的检测模型在识别准确率和泛化能力方面均表现出显著优势。实验结果表明,该方法不仅能够有效检测已知病毒样本,更重要的是对变种病毒和零日攻击具备较强的识别能力。然而,深度学习模型的"黑盒"特性在一定程度上限制了其在安全关键系统中的应用,未来需要进一步研究模型可解释性和鲁棒性问题。随着PLC病毒攻击手段的不断演进,检测模型也需要持续更新和优化,以应对新兴威胁。

参考文献

[1]朱朝阳,朱晓,朱磊,等.基于深度学习的智慧校园勒索病毒防御架构设计[J].网络安全与数据治理,2024,43(8):22-27.

[2]孔令敏,刘恰,姜廷帅,等.基于深度学习病原微生物形态学检测方法的研究现状及展望[J].中国医疗设备,2023,38(9):166-174.

[3]应贤儿,陈馨儿,孙乐瑶,等.基于图神经网络的病毒传播网络入侵检测研究[J].工业控制计算机,2023,36(5):104-105+108.

[4]吴恋,赵晨洁,韦萍萍,等.基于轻量级深度网络的计算机病毒检测方法[J].计算机工程与设计,2022,43(3):632-638.

[5]赵荷,盖玲.反向梯度优化深度学习的病毒数据对抗方法[J].计算机工程与设计,2020,41(6):1575-1580.