人工智能技术在网络协议漏洞挖掘中的应用论文

2025-11-25 15:33:59 来源: 作者:xuling

摘要:近年来,计算机技术的飞速发展使网络成为社会运行不可或缺的一部分,其设计与实现直接关系到信息交换的效率与安全性。

摘要:近年来,计算机技术的飞速发展使网络成为社会运行不可或缺的一部分,其设计与实现直接关系到信息交换的效率与安全性。在当前的漏洞挖掘技术中,模糊测试是一种重要的方法,在网络协议安全测试领域同样展现出了显著优势。然而,传统的模糊测试技术存在一定局限性。随着人工智能和大语言模型的快速发展,如何将模糊测试与深度学习模型相结合,使模型能够学习目标程序的格式规范,从协议数据中提取关键特征,进而生成符合规范的高质量测试用例,以提升测试效率,成为重要的研究方向。

关键词:人工智能;漏洞挖掘;网络协议

0引言

深度学习作为人工智能的重要分支,已被广泛应用于各种数据模式识别任务,其中包括网络协议的模糊测试。传统的网络协议模糊测试工具由于无法理解协议结构,往往会生成大量冗余的测试用例,而深度学习可以通过学习模糊测试过程中的反馈数据和网络协议特征,自动生成更高效的测试用例,从而提升测试的效率和准确性。此外,深度学习无需依赖现有协议知识,即可自主学习测试用例的生成机制、变异策略及最佳变异位置,使其成为优化网络协议模糊测试的重要工具。

1相关工作

2019年,Zhao等人提出SeqFuzzer方法,即结合Seq2Seq和LSTM技术,深入解析协议结构特性,捕捉协议的时序特征,从而生成可信且多样化的测试数据,提高测试效果。Liu等人提出FUZZBOOST方法,采用Deep Q-learning算法优化模糊测试中的变异策略,提高代码覆盖率,使测试过程更加智能化。Li等人提出基于WGAN的模糊测试方法,该方法能够学习工业控制协议的数据帧结构和分布,即使不了解详细协议规范,也能生成高质量的测试样本。Gao等人提出基于Seq2Seq-Attention[1]的方法,通过学习网络协议中的字符分布,并结合注意力机制,模型在转换过程中保留了更多的输入信息,从而提升了协议分析的精确性和测试用例的生成质量。

2020年,Zong等人提出FuzzGuard[2]方法,该方法利用深度学习对测试样本进行筛选和过滤,自动识别无效样本,从而减少冗余测试数据的生成,提高模糊测试的效率。Lai等人提出基于RNN的模型,该模型通过预测Modbus TCP协议中特定数据单元的分布情况,辅助生成更符合协议规范的测试用例。

2021年,Wang等人提出了一种基于卷积神经网络(CNN)的未知协议语法信息提取与识别方法[3],通过对协议数据进行模式学习,并利用预制的协议规范数据集训练模型,自动识别协议特征,从而提高了未知协议解析的智能化水平。

2022年,深度学习在协议模糊测试中的应用得到了进一步优化,显著提升了测试效率和智能化水平。胡等人提出了一种基于QRNN(门控递归卷积神经网络)的协议模糊测试样本过滤方法,该方法结合了循环神经网络(RNN)和卷积神经网络(CNN)的优势,利用QRNN对协议数据进行特征提取,预测并过滤无效测试样本,从而减少冗余输入,提高了模糊测试的效率。

2024年,深度学习与大语言模型(LLM)在协议模糊测试领域的融合取得了重要进展。Meng等人提出的CHATAFL工具将LLM技术引入协议模糊测试,以增强测试过程的智能化和自动化水平。

2基于人工智能的协议漏洞挖掘

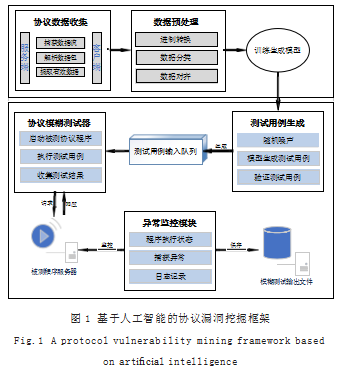

在网络协议模糊测试中针对测试用例生成效率低、质量无法保证等问题,本文提出了基于人工智能的网络协议漏洞挖掘框架,整体流程如图1所示。

整个流程分为两个主要阶段。

第一阶段为模型训练阶段。该阶段首先通过搭建仿真平台进行数据收集,形成模型训练数据集;其次,对收集好的数据集进行数据预处理,主要操作包括进制转化,转化为十进制编码表示,并对每一条数据进行向量化表示;再次,为了保证训练效率,根据协议数据序列长度进行分组;从次,遍历所有数据,将数据长度不足的末尾添加零;最后,将处理后的协议数据样本输入模型进行训练,使模型能够学习并拟合真实协议数据的分布特征。模型训练结束后即可进行漏洞挖掘。

第二阶段为漏洞挖掘阶段。该阶段主要包括测试用例生成模块、测试用例执行模块以及异常监控模块。

(1)测试用例生成与验证模块。

该模块负责生成可用于模糊测试的有效测试用例,并通过有效性检测筛选出可被目标程序正确接收的样本。该模块主要包括以下几个步骤。

测试用例生成。从随机噪声出发,使用训练好的模型逐步生成具有结构特征的测试用例。生成完成后,这些测试用例需经过有效性验证,确保其具备被目标程序正确解析的能力,方可用于后续模糊测试。

有效性检测。为避免无效测试用例消耗测试资源,在模糊测试执行前,需要对新生成的用例进行有效性判断。采用子进程方式将测试用例发送至协议服务器,并根据目标程序的响应行为判断其是否为有效样本。

测试用例保存。所有通过有效性检测的测试用例将被存入输入队列中,供模糊测试执行模块调度使用,进入实际测试流程。

(2)测试用例执行模块。

该模块负责持续地执行和评估测试用例,以挖掘程序中潜在的漏洞。其主要包括以下几个部分。

模糊测试启动与通信建立。模糊测试模块首先会启动目标程序,并建立与其通信的通道。随后,从输入队列中选取测试用例,将其发送给目标程序作为输入,进行测试。

测试用例执行机制。测试用例通过调用fork()创建子进程的方式进行执行。子进程在独立于主进程的环境中运行,因而能够有效避免资源冲突和其他干扰,降低主进程在测试过程中崩溃的风险,同时也提升了模糊测试的执行效率。

反馈信息收集与处理。模块会根据目标程序对测试用例的响应来评估执行结果。若测试用例触发了异常行为(如崩溃、死锁等),则被判定为有效测试用例,并由模糊测试监控模块进行记录;反之,若未触发任何异常,则视为无效测试用例并被丢弃,模糊测试将继续从输入队列中选取新的样本,进入下一轮测试。

(3)异常监控模块。

异常监控模块旨在对被测程序在执行测试用例过程中的运行行为进行持续追踪与分析,及时识别并捕捉潜在的异常状态。该模块通过对程序执行状态的实时监控,能够有效判断目标程序是否出现崩溃、异常行为或其他运行错误。在模糊测试过程中,异常监控主要关注以下几类异常情况。

程序崩溃(Crash):当输入特定测试用例后,程序由于访问非法内存、断言失败等原因异常终止。

超时行为(Timeout):程序在合理时间范围内未完成预期操作,可能存在死循环或资源阻塞等问题。

未定义行为(Undefined Behavior):程序执行过程中出现违反预期逻辑的现象,如非法状态转移或未初始化变量的使用。

资源泄漏(Resource Leak):测试用例触发程序资源未正确释放,如内存泄漏、文件句柄未关闭等。

异常输出(Unexpected Output):程序在处理输入时输出了错误、不完整或异常格式的结果,可能反映出内部逻辑缺陷。

3实验及结论

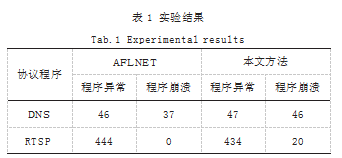

本次实验基于Linux系统,通过搭建仿真服务器模拟处理协议数据服务,选择RSTP、DNS协议的实体程序进行测试,评估该方法挖掘漏洞的能力。实验结果如表1所示。

对DNS协议而言,本文方法在程序异常数量和程序崩溃数量上均优于AFLNET,程序异常数量提升了19.6%,程序崩溃数量增加了16.2%。表明本文方法在DNS协议中能够触发更多的程序异常和崩溃,表现出较强的漏洞发现能力。

针对RTSP协议,虽然程序异常数量略低于AFLNET(减少了4.9%),但触发程序崩溃数量多于AFLNET触发的崩溃数量。表明本文方法在崩溃触发方面的能力更强,生成的测试用例在覆盖漏洞方面更为有效。

4结语

随着5G、物联网等新兴技术的普及,网络协议的安全性面临更多挑战,网络协议漏洞挖掘的研究前景广阔。AI技术的应用将显著提高漏洞挖掘的效率,能够在更短时间内发现潜在的安全问题。智能化的模糊测试、协议状态建模和漏洞检测方法将推动漏洞挖掘的效率提升,并为网络协议的安全保障提供更强的支持。网络协议漏洞挖掘将朝着更加智能化、高效化的方向发展。

参考文献

[1]LAI Y,GAO H,LIU J.Vulnerability Mining Method for the Modbus TCP Using an Anti-sample Fuzzer[J].Sensors,2020,20(7):2040.

[2]ZONG P,LV T,WANG D,et al.FuzzGuard:Filtering out Unreachable Inputs in Directed Grey-box Fuzzing through Deep Learning[C]//29th USENIX Security Symposium(USENIX security 20).2020:2255-2269.

[3]WANG Y,BAI B,HEI X,et al.An Unknown Protocol Syntax Analysis Method Based on Convolutional Neural Network[J].Transactions on Emerging Telecommunications Technologies,2021,32(5):e3922.