浅析工业生产过程控制系统网络安全论文

2025-11-25 15:19:54 来源: 作者:xuling

摘要:工业作为基础行业,不仅能够提高人们的生活水平和质量,还能促进社会经济的稳定提升。工业企业进行生产时,过程控制系统的安全性和稳定性会影响企业的实际发展。

摘要:工业作为基础行业,不仅能够提高人们的生活水平和质量,还能促进社会经济的稳定提升。工业企业进行生产时,过程控制系统的安全性和稳定性会影响企业的实际发展。然而近年来,工业控制系统经常受到网络攻击和破坏,对工业企业生产经济效益造成很大损失,甚至出现各种安全事故问题,对国家经济的快速增长产生不利影响。本文主要对现阶段工业生产过程控制系统的网络安全进行分析,以期对今后工业行业的发展和进步提供有效参考。

关键词:过程控制系统;网络安全;安全防护

0引言

工业生产过程控制系统是关键工业环节的重要技术支撑,它通过自动化设备、计算机网络以及软件系统对生产过程展开精确的监管。然而,时代的进步与发展促使信息技术应用难度不断增加,工业生产过程控制系统所遭遇的网络安全风险愈发严重,这种风险会造成生产停止、设备毁坏,甚至诱发安全事故,给国家能源安全和社会稳定带来极大危害[1]。

1工业生产过程控制系统面临的常见攻击模式分析

1.1网络扫描与探测

Nmap(Network Mapper)是当前使用最为广泛的网络扫描工具,Nmap是通过发送一些特殊构造的网络数据包,探测目标计算机网络中主机与端口的状态。Nmap的端口扫描主要有如下几种方式。一,TCP连接扫描(TCPConnectScan),Nmap尝试同目标主机的各个端口形成TCP链接,这种扫描方法十分简单,却比较容易让目标主机的记录日志系统察觉到;二,SYN扫描(TCPSYNScan),一种半开放扫描,这种扫描方式不会进行TCP三次握手,因此相对比较隐蔽,不容易被日志记录系统记录;三,UDP扫描(UDPScan),UDP协议自身就是无连接的,因此,这种扫描方法的准确度比较低,不过可以找到一些开放的UDP服务。

攻击者可以采用网络扫描工具找到某个系统的开放端口,研究这些端口上运行的服务。比如,利用一个相对开放的HTTP服务端口,攻击者会试着暴力破解这个系统的登录密码,获取访问系统的权限,找寻能够被利用的地方。

1.2拒绝服务攻击(DoS/DDoS)

SYNFlood攻击是一种常见的拒绝服务攻击形式,攻击者会先伪造很多源IP地址,然后向目标服务器发送大量SYN数据包,请求创建TCP连接[2]。目标服务器收到SYN数据包时,会按照正常的TCP三次握手流程发送SYNACK回应,并且等待攻击者的ACK回应。但攻击者不会发出ACK回应,这样就会造成目标服务器的连接队列被大量未完成的连接占用,这些未完成的连接会耗费服务器的资源。

1.3钓鱼攻击与社会工程学威胁

钓鱼邮件是网络钓鱼的一种常见形式,攻击者制造出看似正常的电子邮件,冒充他人身份发出,邮件中可能会夹杂着一个恶意链接或者附件,一旦收件人点击链接,立即跳转到另一个坏网站,坏网站即可偷走用户的登录凭证或者在用户的电脑安装病毒。

1.4恶意软件攻击

病毒会将自己的代码植入到可执行文件(比如.exe文件)当中,当用户运行被感染的文件时,病毒代码就会被激活,并试图感染其他的可执行文件。

在工业生产过程控制系统中,USB设备以及网络共享都是很常见的数据传输方式,攻击者可以在USB设备上植入恶意软件,当操作人员将USB设备插入控制系统终端时,恶意软件会自动运行并感染终端设备。当其他用户访问该共享目录时,病毒会继续传播,有可能感染这些软件或者数据,从而影响整个控制系统的正常运行。

2工业生产过程控制系统的网络安全防护措施

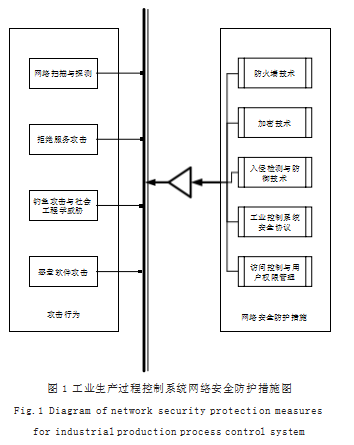

针对以上分析,工业生产过程控制系统的网络安全需要采取针对性的防护措施,才能保证系统的安全、稳定运行。其防护机理核心是采取综合化手段,破除网络危害行为[3],防护措施框架如图1所示。

防火墙技术、加密技术、入侵检测与防御技术、工业控制系统安全协议、访问控制与用户权限管理构成了立体的网络防护体系。

2.1防火墙技术

防火墙技术是工业生产过程控制系统网络安全防护的基础。防火墙通过对网络流量的监控与控制,防止未授权的访问以及恶意的攻击。防火墙主要分为包过滤防火墙、应用代理防火墙和状态检测防火墙。包过滤防火墙主要是通过检查网络数据包的头部信息(比如源地址、目的地址、端口号等)决定是否允许该数据包通过,包过滤防火墙简单高效,但是对应用层的攻击防护较弱。防火墙的配置逻辑主要是规则的制定与应用。规则制定原则有最小权限原则和默认拒绝原则。最小权限原则是指给用户和设备分配最小的权限,以完成其任务,避免过度授权带来的安全风险。默认拒绝原则是指在规则中,如果没有明确允许的流量,都应该被拒绝,防止未经授权的访问。

2.2加密技术

加密技术是保障数据机密性和完整性的关键方法。加密算法主要分为对称加密算法、非对称加密算法和哈希算法。对称加密算法用相同的密钥执行加密和解密,常用算法有AES(高级加密标准)和DES(数据加密标准),AES比较安全,适合大量数据加密;DES安全性较低,已被AES取代。非对称加密算法用一对密钥(公钥和私钥),常用算法有RSA和ECC(椭圆曲线加密),RSA普遍用于身份验证和数字签名;ECC比较安全,计算速度快。哈希算法用来生成数据摘要,常用算法有MD5和SHA-256,MD5安全性较低,已逐渐被淘汰;SHA-256比较安全,被广泛用于数据完整性检验。

2.3入侵检测与防御技术

入侵检测与防御技术是主动防御网络攻击的重要方法。入侵检测系统(IDS)通过分析网络流量和系统日志来察觉异常行为和已知的攻击模式。IDS大致可以分成基于网络的IDS(NIDS)和基于主机的IDS(HIDS),NIDS对网络流量实施检测,寻找网络攻击,HIDS则针对主机系统日志和文件系统展开检测,寻找系统级的攻击。入侵防御系统(IPS)不仅可以检测攻击,还可以阻止攻击行为。IPS大致可以分成基于网络的IPS(NIPS)和基于主机的IPS(HIPS),NIPS在网络层阻止攻击,HIPS在主机层阻止攻击。

2.4工业控制系统安全协议

工业控制系统安全协议是保证工业生产过程控制系统安全的一项重要的标准。IEC62443是国际上普遍认可的工业控制系统安全协议,它涵盖工业控制系统安全评价、工业控制系统安全设计、工业控制系统安全实现以及工业控制系统安全管理这四方面。工业控制系统中采用IEC62443标准的安全评价,对工业控制系统进行安全评价,以得到安全需求。通过安全评价来指导安全设计工作,采用经设计确定的安全方案,并配置防火墙、加解密装置、IDS/IPS等设备。在安全管理方面,要完善安全管理制度,并定时开展安全审核与评价。

2.5访问控制和用户权限管理

访问控制和用户权限管理是保障工业生产过程控制系统安全的重要措施。访问控制模型包括基于角色的访问控制(RBAC)和强制访问控制(MAC),RBAC按照用户的角色来分配权限,MAC按照安全标签和访问规则来执行访问控制[4]。用户权限管理策略有最小权限原则和权限分离原则,最小权限原则只给用户分配完成任务所必需的最小权限,权限分离原则则是把权限分发给多个用户,防止一个用户有太多的权限。

3测试验证

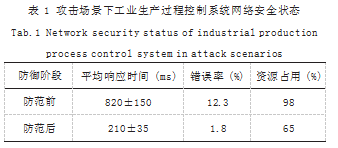

为验证网络安全防范措施的有效性,采用压力测试的方法,对比防范手段施加前后控制系统的工作稳定性。搭建与工业生产过程控制系统1∶1复刻的隔离测试平台,部署相同版本的控制系统网络安全防护措施,配置不少于50个虚拟节点的模拟攻击节点群。测量并记录未施加防护措施前的系统基准状态数据;采用双盲测试法,72h持续注入压力,每小时记录系统状态数据;施加防护措施后,复现相同攻击场景,按照相同时长和频次记录数据。

攻击场景设定:发起SYN Flood(1Gbps)和HTTP慢速攻击,叠加内部用户权限提升尝试,注入畸形数据包触发解析漏洞。状态记录如表1所示。

通过为期两周的对比测试,在施加多层级防御体系后,工业生产过程控制系统的网络稳定性大幅增强,在平均响应时间、错误率、资源占用率等方面均取得了良好效果,证明了网络安全防护措施的有效性。

4结语

工业生产过程控制系统遭受着各种网络安全威胁,包括网络扫描与探测、拒绝服务攻击、钓鱼攻击与社会工程学、恶意软件攻击以及零日攻击等。这些攻击方式各具特色,攻击者会借助系统漏洞、人性弱点或者未知漏洞等手段对控制系统发起攻击,从而造成生产停滞、设备毁坏、数据泄露等严重后果。因此,企业务必重视网络安全防护,采取多层次、全方位的安全防范措施,如强化网络边界防护、定时开展漏洞扫描并加以修补、提升员工安全意识、创建应急响应机制等,以应对网络安全威胁,保证工业生产过程控制系统的安全稳定运行。

参考文献

[1]杨永研,李文悦.石油化工装置集散控制系统报警优化管理探讨[J].仪器仪表用户,2020,27(6):110-112.

[2]王喜文.工业控制系统信息安全问题不容忽视[J].物联网技术,2013,3(10):4-6+8.

[3]韩永明,曹原,朱群雄,等.基于GALVW模型的化工过程控制系统入侵检测[C]//中国自动化学会过程控制专业委员会,中国自动化学会.第31届中国过程控制会议(CPCC 2020)摘要集.北京化工大学信息科学与技术学院;智能过程系统工程教育部工程研究中心,2020.

[4]戴飞.石化企业过程控制系统及全生命周期管理[J].石油和化工设备,2020,23(9):58-60.