融合大模型技术的网络威胁情报自动化分析系统设计论文

2026-02-03 17:20:55 来源: 作者:xuling

摘要:针对网络威胁情报(CTI)分析中数据碎片化、人工依赖度高、响应滞后的问题,设计了融合大模型技术的自动化分析系统。

摘要:针对网络威胁情报(CTI)分析中数据碎片化、人工依赖度高、响应滞后的问题,设计了融合大模型技术的自动化分析系统。系统以CTI领域知识库为支撑,构建“数据清洗-语义提取-推理决策”模块化架构,通过大模型的语义理解与关联推理能力,实现IOC与TTP的精准提取及攻击链还原。测试表明,系统威胁识别准确率达93.8%,较传统方案分析效率大幅提升,可有效输出分级响应策略。该系统为企业安全运营提供了智能化支撑,缓解了SOC告警疲劳与专业人才短缺困境。

关键词:大模型技术;威胁情报;自动化分析

0引言

随着信息技术的飞速发展,网络空间成为现代社会不可或缺的基础设施,承载着数据传输、信息交流、业务运营等关键任务[1]。然而,网络空间的开放性和互联性也使其面临着前所未有的安全挑战。网络威胁呈现APT攻击全球化、RaaS模式产业化特征,2023年全球APT组织数量较2018年增长数倍,企业日均需处理安全告警激增,而人工有效处置率极低。威胁情报作为防御核心,其价值实现高度依赖精准分析,但传统CTI分析面临三重瓶颈。40%开源情报需人工清洗,数据噪声严重;IOCs 24小时内失效,人工分析难以满足时效性;依赖专家经验,威胁关联推理深度不足。大模型在非结构化数据处理与复杂推理上的突破为解决上述问题提供了可能。然而,现有融合方案存在领域适配差、环境风险等问题。为此,本文设计针对性自动化分析系统,依托大模型技术赋能CTI全流程,提升威胁防御的主动性与精准性。

1基于大模型技术的网络威胁情报自动化分析系统整体设计

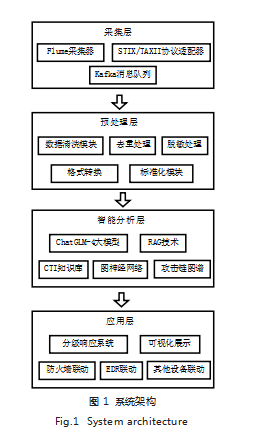

系统遵循模块化、高兼容、可扩展原则,构建“采集-处理-分析-应用”四层架构(如图1所示),核心依托大模型的语义理解与关联推理能力,实现威胁情报分析的全流程自动化。

采集层采用分布式架构,通过Flume与Kafka组件接入多源数据,兼容STIX/TAXII协议,覆盖公开情报库、EDR日志及暗网信息。预处理层集成数据清洗与标准化模块,完成去重、脱敏及格式转换。智能分析层为核心,融合开源ChatGLM-4大模型与RAG技术,联动CTI领域知识库实现精准推理,搭配图神经网络构建攻击链图谱。应用层提供分级响应、可视化展示功能,支持与防火墙、EDR等设备联动[2]。技术选型上,采用Neo4j存储知识图谱,In■uxDB存储日志数据,Docker容器化部署保障环境一致性,整体架构兼顾分析精度与实时性。

2核心模块设计

2.1 CTI领域知识库构建

CTI领域知识库是大模型精准分析的核心支撑,旨在整合权威威胁信息,解决模型领域知识匮乏问题。数据源采用“权威公开+企业私有”双模式,接入MITRE ATT&CK框架、CVE漏洞库等公开资源,同步纳入企业EDR日志、攻击溯源报告等私有数据,兼容STIX/TAXII协议保障数据互通。首先,通过NLP技术提取IOC、TTP等核心实体及关联关系;其次,基于Neo4j构建知识图谱,实现“漏洞-攻击手段-威胁组织”的关联映射;最后,通过人工审核与规则校验消除数据冲突。

知识库采用“实时+定期”更新机制,通过API接口同步公开库动态,结合人工每月迭代攻击战术、技术标签,确保内容时效性。该知识库为语义理解模块提供领域数据支撑,使大模型推理准确率有效提升,避免分析“幻觉”。

2.2数据清洗

数据清洗模块是保障威胁情报分析精度的前置关键环节,专门针对EDR日志、暗网情报、CVE漏洞库等多源异构数据中的重复、残缺、失效等问题,构建“去重—量化评估—标准化对齐”三级闭环处理流程。

去重阶段采用布隆过滤器快速初筛,结合MD5哈希校验精准去重,重点剔除重复的IP、域名、恶意哈希等IOC及冗余日志,并对疑似异常数据标记后转入人工复核,降低无效数据对后续分析的干扰。为筛选高价值情报,引入可量化评估公式,如式(1)所示:

Q=0.4R+0.3C+0.3T(1)

式中,Q为数据质量综合得分;R代表数据源可信度(权威机构数据趋近1,匿名来源趋近0);C为实体信息完整性;T为情报时效性,仅保留高得分数据进入下一环节。标准化阶段通过正则表达式统一IOC格式,联动CTI领域知识库完成实体对齐,消除“同一威胁多表述”问题,经全流程清洗后显著提升数据纯度,为后续语义理解与信息提取模块筑牢高质量数据基础。

2.3语义理解与信息提取

本模块作为系统智能分析的核心,基于“大模型+RAG”架构,实现非结构化威胁数据的深度解析与关键信息提炼。先通过CTI领域知识库构建语义检索库,将清洗后的数据与库中知识关联,为大模型提供领域上下文支撑,避免通用模型的“幻觉”问题。采用Few-Shot提示工程引导模型聚焦核心任务,精准识别并提取IOC(IP、域名等)、TTP(攻击战术与技术)、威胁组织等实体及关联关系。为量化提取效果,引入质量评估公式,如式(2)所示:

E=αP+βR+γF(2)

式中,E为提取质量得分;P代表实体识别准确率;R为关系匹配召回率;F为信息完整性;α、β、γ为权重系数,通过领域样本校准确定。提取结果经格式标准化后,以“实体-关系-属性”三元组形式输出,为后续推理决策模块提供结构化、高可信度的情报数据支撑,显著提升威胁分析的针对性。

2.4推理决策与响应模块

本模块承接语义理解模块输出的IOC、TTP等结构化情报,构建“大模型深度推理—多维度优先级评估—分级处置落地”的实战化机制。推理阶段采用“微调大模型+CTI知识图谱”的融合架构,依托图神经网络技术关联分析攻击链节点,精准匹配ATT&CK战术框架,实现威胁组织归因、攻击意图解读及潜在扩散路径预判,解决传统规则引擎对未知威胁识别不足的问题。

决策环节建立多维度评估体系,从威胁成熟度(ATT&CK战术匹配完整性)、资产关键性(核心业务系统等级)、威胁紧急性(扩散速度与潜伏状态)三个维度综合判定优先级。据此将威胁划分为“紧急处置”“常规响应”“监测预警”三级,联动内置响应库输出精准策略。紧急威胁触发EDR自动隔离与防火墙阻断,常规威胁推送SOC工单并附研判依据,预警威胁生成防御规则优化建议。模块支持与XDR、SOC等主流安全平台API联动,实现响应动作秒级落地,显著降低人工介入成本,形成“识别-研判-处置”的动态防御闭环。

3系统实现与测试

3.1开发环境与工具

系统开发采用“高性能硬件+开源工具链”的架构,保障大模型运行与情报分析效率。硬件环境部署分布式服务器集群,计算节点配置多块高显存GPU及多核CPU,满足大模型微调与推理需求,存储节点采用SSD阵列提升数据读写速度。软件环境以Ubuntu Server为操作系统,使用Python 3.11.0编程语言,深度学习模型基于TensorFlow框架构建并训练。

数据库采用“图数据库+时序数据库”组合,Neo4j存储CTI知识图谱以优化关联查询,In■uxDB存储时序安全日志。开发工具方面,使用Flume与Kafka实现多源数据采集,通过LoRA技术完成大模型领域微调,借助Docker与K8s实现容器化部署,保障环境一致性与可扩展性,Grafana用于开发过程中的数据可视化监控。

3.2系统测试方案

测试以“实战化场景覆盖+核心指标量化”为目标,构建功能、性能、兼容性三维测试体系。测试数据融合MISP威胁情报平台的公开IOC库、Atomic Red Team攻击测试用例及企业真实EDR日志,覆盖APT攻击、勒索软件等10类典型场景。

功能测试采用黑盒与白盒结合方式,验证数据清洗模块的噪声过滤效果,语义提取模块对IP、TTP等实体的识别能力,推理决策模块的攻击链还原与归因准确性,参照MITRE ATT&CK框架校验战术匹配精度。

性能测试通过JMeter模拟100-500并发请求,监测大模型推理响应时间、CPU及GPU资源占用率。兼容性测试覆盖主流SOC平台(如IBM QRadar)、EDR工具及Windows/Linux操作系统,验证API联动稳定性。测试过程同步记录缺陷等级与复现步骤,形成“问题-定位-修复”闭环,确保系统满足生产环境部署要求。

3.3测试结果分析与优化

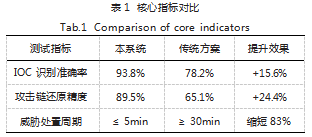

本次测试参照GB/T 42583-2023技术规范,基于MISP公开情报、APT攻击模拟用例及企业真实日志构建测试集,重点验证系统核心能力。核心效能指标与传统方案的对比如表1所示,数据可直观反映本系统的性能优势。

分析可知,本系统在关键指标上表现突出。IOC识别准确率高于传统方案15.6个百分点,满足紧急情报不小于90%的置信度要求;攻击链还原精度提升显著,可精准关联“威胁IOC-攻击战术-目标资产”,符合APT攻击溯源需求、威胁处置周期大幅缩短,解决了传统方案响应滞后的痛点。测试同时发现共性问题,系统对罕见攻击技术匹配存在偏差,500并发时响应效率下降,这些发现为系统后续迭代提供了明确的改进方向,也体现了大模型在细分场景优化的必要性。

4结语

本文实现了融合大模型的CTI自动化分析系统设计,构建了“知识库-核心模块-决策响应”的完整架构,其中,CTI领域知识库解决大模型领域适配问题,语义提取与推理模块实现威胁信息的自动化深挖。实测验证了系统在精度与效率上的优势,且其能够有效衔接威胁感知与防御执行环节。本研究不足之处在于大模型轻量化部署待优化,多模态威胁数据处理能力有限。未来将深化与XDR系统的集成,探索联邦学习在跨企业情报协同中的应用,结合攻击模拟技术实现预测性情报输出,进一步拓展系统防御价值。

参考文献

[1]李明,李景灏,王昊.网络空间安全态势感知与威胁情报分析[J].网络安全技术与应用,2025(9):27-30.

[2]冯嘉琦,高见,王明程.融合双仿射残差卷积和知识扩展的中文网络威胁情报命名实体识别[J].中文信息学报,2025,39(9):100-115+125.