云计算环境下的网络安全技术应用研究论文

2026-01-05 17:21:13 来源: 作者:xuling

摘要:云计算作为创新的计算模式,深刻地改变了企业的经营乃至个人的生活方式。云计算凭借自身强大的计算能力、灵活的资源配置以及低成本优势,为企业的业务开展提供了更多的实现路径。

摘要:云计算作为创新的计算模式,深刻地改变了企业的经营乃至个人的生活方式。云计算凭借自身强大的计算能力、灵活的资源配置以及低成本优势,为企业的业务开展提供了更多的实现路径。随着云计算应用的普及,很多网络安全问题暴露出来,这些网络安全问题为云计算的发展带来了负面影响。本文从云计算环境角度出发,对云计算环境下的网络安全技术进行了探讨,希望能够为推动云计算环境下网络安全技术的应用提供参考和借鉴。

关键词:云计算;网络安全技术;应用

0引言

云计算的诞生使传统的计算模式发生了深刻的变革,被普遍应用于各个领域[1]。云计算范畴日益拓展,也催生了不少网络安全问题,如何确保云计算数据的安全、高效、可用,以及如何提升云计算数据的完整性等成为云技术亟需解决的问题。数据安全不仅和云计算的结果密切相关,甚至在一定程度和企业的商业机密以及用户的个人隐私也有直接的关联。为此,在云计算背景下,强化网络安全技术研究是必然的趋势。

1云计算概述

云计算是一种全新的计算方式,是基于网络整合庞大的计算资源,实现庞大计算资源到资源池的汇集,并结合不同用户的需求为用户提供契合其目标需求的计算服务。云计算的部署模式较多,如公有云、私有云、混合云等。公有云指的是基于第三方的云服务提供商针对一个或多用户提供的能够实现共享的计算资源,这些计算资源的突出优势在于有较低的使用成本,而且部署方便。私有云则是基于单个组织的需求构建起的独立的云环境,其可以充分契合企业在云计算践行上对数据安全以及隐私等多方面的需求[2]。混合云则是充分融合了公有云以及私有云两者的优势,确保用户的计算、存储和数据安全。

云计算服务的提供商主要提供的服务类别包括基础设施即服务(IaaS)、平台即服务(PaaS)和软件即服务(SaaS)等。其中IaaS为用户提供基础的计算、存储和网络资源;PaaS提供了一个开发和部署应用程序的平台;SaaS则允许用户通过互联网使用软件应用程序。

2云计算环境下的网络安全挑战的应对

2.1数据安全挑战的应对方案

云计算带来便捷的同时也带来了数据安全挑战。目前,数据安全问题包括数据信息泄露、数据篡改以及数据丢失等。云计算环境相关问题在数据泄露事件中占据了较高的比例。

2.1.1数据加密技术

为保障云计算数据安全,一项重要的手段就是数据加密。通过加密方式将明文数据转换成密文,这种情况下,即便攻击者窃取了数据也难以了解真实数据内容。常用的数据加密方式是传输层安全协议(TLS),该协议通过握手过程进行加密算法以及密钥的协商,以确保云计算下数据传输的安全。

设定客户端向服务器端发送的数据为M,数据发出后在TLS握手时,客户端以及服务器端均要采取非对称加密算法完成对称加密密钥K的交换。在密钥的处理上,借助大整数分解困难性原理,分为公钥(e,n)以及私钥(d,n),分别用于加密、解密。

数据加密以及解密的过程分别如式(1)、式(2)所示:

C=M e mod n(1)

M=C d mod n(2)

2.1.2校验数据的完整性

在云计算的过程中,可能会出现数据被篡改或是数据丢失的情况。因此,为确保数据完整,在收到数据后,要校验数据的完整性。本文采取哈希值比对的方式验证数据完整性。设定数据文件D的哈希值是H,如式(3)所示:

H=SHA-256(D)(3)

数据接收方在获取到数据后,同样需要计算数据哈希值H'。如果H=H',则数据完整,不存在数据篡改或丢失的情况。反之,则数据有误。

为确保数据的真实性,防止数据被篡改或丢失,也可以引入数字签名技术。在数据传输时,数据发送者使用其密钥SK对数据D的哈希值H签名,获取到签名S=SignSK(H)。接收方在收到数据D以及签名S后,使用数据发送方提供的公钥PK验证签名S,即VerifyPK(S)=H',同时计算数据D的哈希值H',若签名验证通过,且H=H',证实数据无篡改、丢失。

2.1.3数据冗余与备份

在云计算环境下,数据丢失也是常见的风险。为防范数据丢失,要建立数据冗余以及备份机制。通过分布式存储切割数据,分成不同片段后存储至不同物理节点。例如采取纠删码进行处理。设定原始数据中共计包含n个数据库,随后根据Reed-Solomon编码获取到m个冗余数据块,从而确保能够在数据丢失情况下有效恢复原始数据。编码过程如式(4)所示:

[R1,R2,…,Rm]=RS([D1,D2,…,Dn])(4)

原始数据块以及冗余数据块分别是Di、Ri。若需要定期数据备份,则可采取全量备份加增量备份方式。在完整备份数据后,针对上次备份后增加的数据采取增量备份进行备份即可。

2.1.4访问控制与权限管理

在数据安全的保障上,还要加强访问控制,做好控制权限的管理。在访问控制和权限管理上,采取基于角色的访问控制(RBAC)模型,根据不同角色分配对应权限。设定系统中角色总数是n,即(R1,R2,…,Rn),资源总数是m,即(S1,S2,…,Sm),角色和权限之间对应关系用权限矩阵P表示,则角色Ri使用资源Sj的权限是Pij。Pij=0代表角色Ri无使用资源Sj的权限,Pij=1代表角色Ri有使用资源Sj的权限。

2.2网络攻击的应对方案

在云计算环境下,网络攻击也会威胁到数据安全。常见的网络攻击包括分布式拒绝服务(DDoS)攻击、恶意软件攻击、网络钓鱼攻击等。网络攻击的应对措施如下。

2.2.1分布式拒绝服务(DDoS)攻击的应对

分布式拒绝服务(DDoS)攻击是通过大量非法请求给云计算资源造成巨大的损耗,导致云计算服务无法顺畅开展。在该攻击的应对上,流量清洗和负载均衡有突出的效果[3]。

流量清洗指通过对网络流量进行实时监测,了解流量的特征,并轻松识别异常流量信息。设定正常网络流量速率均值以及标准差分别是μ、σ,同时实时监测,发现t时段的流量速率v满足v>μ+3σ时,代表流量存在异常,需要进行流量清洗。流量清洗方法包括基于规则过滤、基于行为过滤等多种方式。完成流量清洗后,将正常流量回传到云端。

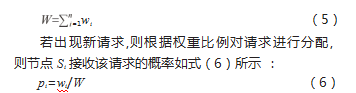

负载均衡技术则是实现流量到多服务器节点的分散,从而避免由于单一流量过大导致服务器出现崩溃。主要的算法有轮询算法、最少连接数算法、加权轮询算法等。例如使用加权轮询算法进行负载均衡,设定服务器共计有n个节点,分别是S1,S2,…,Sn,每个节点对应的分配权重分别是w1,w2,…,wn,则所有节点对应总权重W如式(5)所示:

2.2.2恶意软件攻击防范

恶意软件攻击的防范可以通过安装防病毒软件以及开启入侵检测系统(IDS)、入侵防御系统(IPS)等方式实现。若是未知软件,在安全检测实现上,可以引入沙箱技术。即尝试在虚拟的沙箱中运行未知软件,对软件运行过程中的系统调用、文件操作、网络连接等行为进行分析,若发现异常,则认定未知软件为恶意软件。

2.2.3网络钓鱼攻击应对

应对网络钓鱼攻击时,可以通过强化用户安全教育以及在云计算平台部署防钓鱼软件实现。反钓鱼软件在接收到系统请求后,会对发出请求的网站域名、请求内容以及链接等进行特征识别,从而准确分辨出是否为钓鱼信息。

2.3身份认证与访问控制挑战的应对

云计算环境里,身份认证以及访问控制对系统安全保障有重要的意义。但是在身份的认证以及访问控制的实现上,弱密码、身份冒用、权限滥用等问题的存在也是必须解决的问题。

2.3.1强化身份认证

为防范身份认证风险,在用户身份认证方面,可以引入多因素认证(MFA)机制,引入多方面因素综合进行身份认证,确保身份认证的安全。认证要素既包括密码、验证码等所知因素,也包含手机、U盾等所有因素,以及指纹、面部识别等所知因素。指纹以及面部识别都是基于生物特征的身份认证技术,有唯一性以及难伪造等优势。

设定指纹特征向量及其预存模板特征向量分别是F、F0。通过计算二者的余弦相似度,可以评估用户身份是否合法,如式(7)所示:

计算后的Sim超出阈值,代表用户身份合法。

2.3.2优化访问控制

在访问控制的优化上,引入基于属性的访问控制模型进行用户访问的控制。结合不同用户的属性差异以及用户资源属性差异完成用户权限的动态分配[4]。用户属性的评估主要包括用户的身份特征、角色特征以及部门特征、安全级别等。资源属性则涵盖数据的类别、数据敏感度以及数据访问时间等。在用户访问控制的实现上,针对不同属性用户定义不同的资源属性权限。为确保访问控制效果,还要针对不同用户的访问行为建立起用户访问权限审计机制,对用户访问行为进行追踪和记录。通过对审计日志进行查阅,了解其中是否存在异常访问行为,一旦发现异常访问行为,及时进行处理,确保访问控制的效果。

3结语

随着信息技术的发展,云计算的出现虽然给人们带来了诸多的便利,但同时云计算环境下的各种网络安全挑战也不容忽视。针对云计算背景下出现的数据安全、网络攻击、身份认证与访问控制等方面的挑战,本文给出了应对措施。希望本文研究能够为不断完善网络安全技术体系、应对新的安全挑战、推动云计算技术在各领域的广泛应用提供参考和借鉴。

参考文献

[1]邢维嘉.云计算环境下计算机网络安全存储系统的优化设计与应用研究[J].软件,2025,46(4):71-73.

[2]黄新建.云计算环境下的网络安全技术应用[J].网络安全技术与应用,2025(1):73-75.

[3]沈勤丰.云计算环境下的网络安全防护技术发展与应用[J].网络安全和信息化,2024(11):140-142.

[4]刘勇.云计算环境下的网络安全协议及计算机通信系统应用分析[J].信息与电脑(理论版),2024,36(20):138-140.